Мы предлагаем:

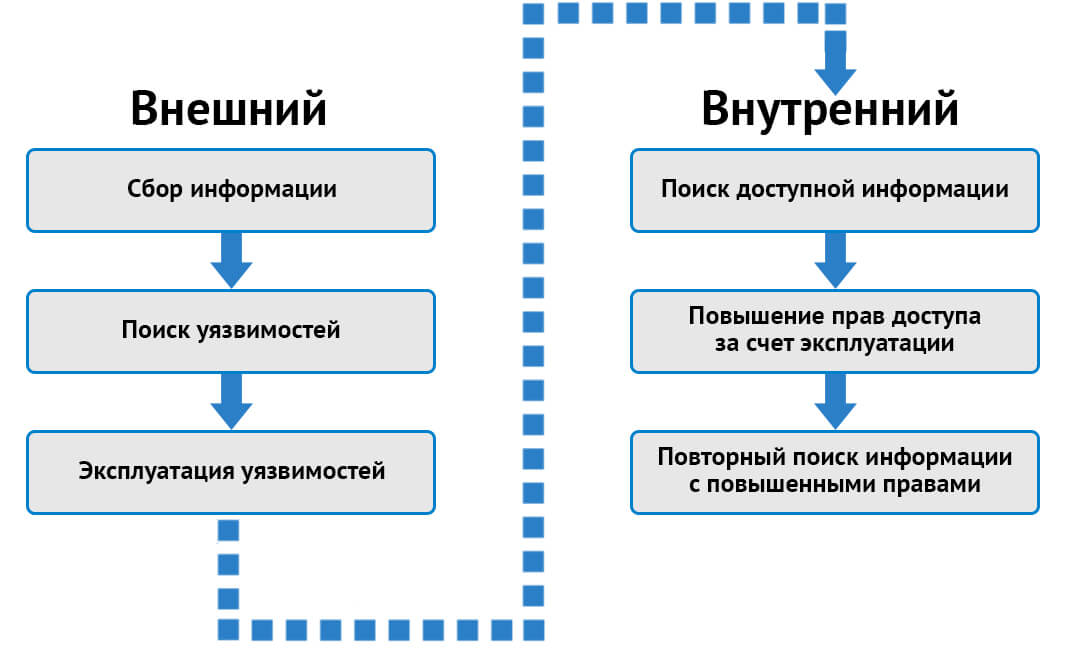

- Внешний пентест

- Внутренний пентест

- Социальная инженерия

- RED TEAM

Вы получаете:

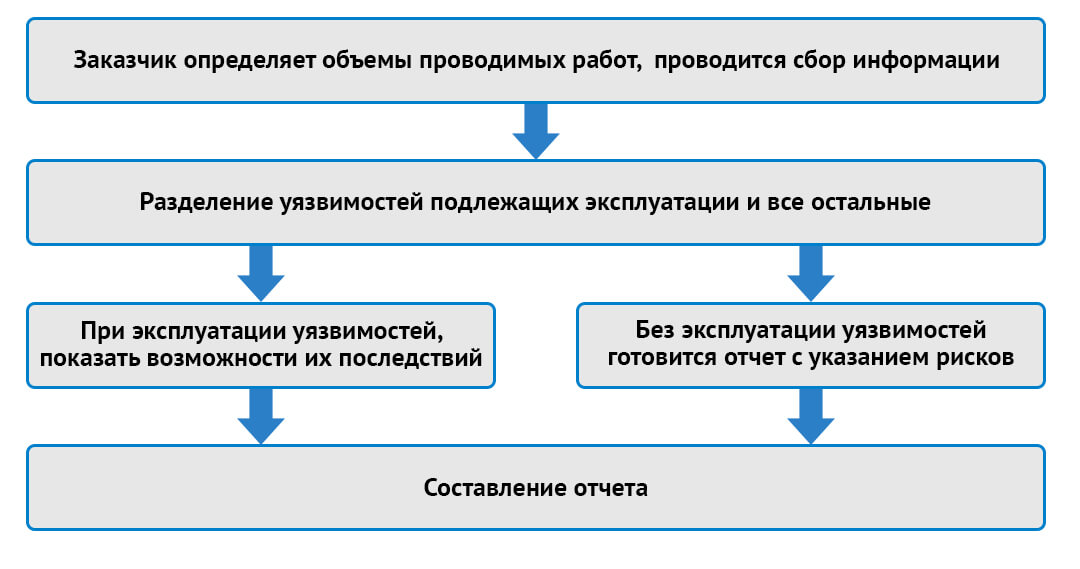

Различные подходы при тестировании позволяют не только формально удовлетворять требованиям положения, но и быть уверенными в защищенности Вашей информационной инфраструктуры.

Почему мы:

- Более 50 положительных отзывов на наши пентесты

- Собственные методики, основанные на мировых стандартах, таких как ГОСТ/ISO, NIST и общепринятых классификаторах, таких как OWASP TOP10

Важно:

Тестирование на проникновение требуется как 851-П, 821-П, 757-П, так и ГОСТ 57580, и если Вы хотите повысить уровень информационной безопасности своего предприятия.