Мы предлагаем:

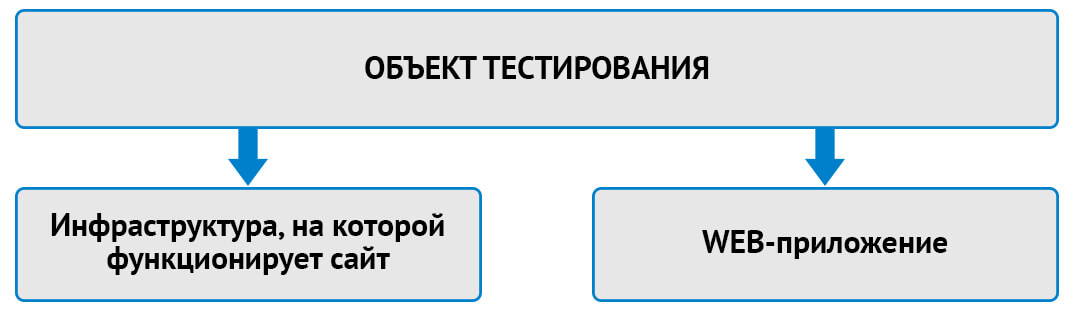

- Анализ защищенности клиентских и серверных приложений, API;

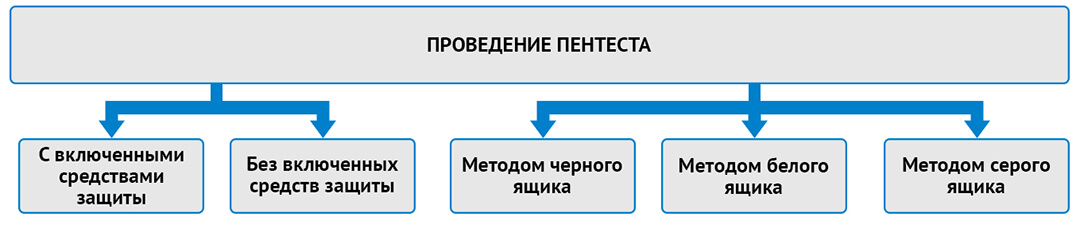

- Тестирование методом белого и черного ящика;

- Анализ уязвимостей инфраструктуры функционирования WEB-приложения.

Почему мы:

- Нашими экспертами проведено более 500 исследований программного обеспечения;

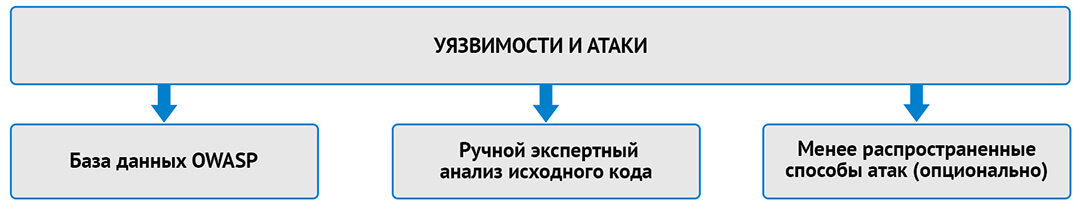

- Исследования основывается как на ГОСТ/ISO 15408, так и на лучших практиках;

- Более 10 дипломированных специалистов, осуществляющих деятельность под лицензиями ФСТЭК и ФСБ.

Важно:

Работы проводятся без деструктивного воздействия. Эксплуатация уязвимостей строго по согласованию с Заказчиком.