Что такое пентест (pentest) и кто такой пентестер?

Автор статьи:

Музалевский Федор Александрович

Ведущий эксперт компьютерно-технического направленияПентест (pentest) — это?

Пентест (penetration test, пенетрейшн тест) – тестирование на проникновение и безопасность, иначе анализ системы на наличие уязвимостей. Это метод оценки безопасности информационной системы путем моделирования атаки злоумышленников.

Пентестинг ведется с позиции потенциального атакующего и может включать в себя активное использование уязвимостей системы.

Цель тестирования – обнаружить возможные уязвимости и недостатки, способные привести к нарушению конфиденциальности, целостности и доступности информации, спровоцировать некорректную работу системы или привести к отказу от обслуживания, а так же спрогнозировать возможные финансовые потери и экономические риски. Тестирование затрагивает как виртуальный уровень, так и физический.

По результатам тестирования на проникновение дается оценка возможностей текущего уровня защищённости выдержать попытку вторжения потенциального злоумышленника, данные о количестве времени и ресурсов, требуемых для успешной атаки на заказчика. В случае выявления уязвимостей в обязательном порядке составляется список рекомендаций по устранению вышеуказанных уязвимостей.

Кто такой пентестер и что он должен знать?

В настоящий момент слово хакер имеет негативную коннотацию. Поэтому общеупотребимым стал термин пентестер.

Пентестер — это инженер/программист, который на договорной основе с собственником, осуществляет поиск и эксплуатацию уязвимостей информационных систем, с целью дальнейшего повышения качества и безопасности информационной системы.

Помимо знаний непосредственно в тестировании информационных систем, пентестер должен обладать знаниями в области права, а также соблюдать экологичность своих действий (этика). В частности специалист должен понимать как оформлять свою работу (договор/акт и пр.), а также обладать навыком подготовки отчета по проведенной работе.

Основы пентеста: что входит в тестирование на проникновение (тестирование безопасности)?

Суть работ заключается в моделировании действий злоумышленника, намеренного получить доступ к информационным системам заказчика и нарушить целостность, конфиденциальность либо доступность принадлежащей заказчику информации.

Самыми частыми объектами исследований являются:

- Системы управления базами данных

- Сетевое оборудование

- Сетевые службы и сервисы (например, электронная почта)

- Средства защиты информации

- Прикладное программное обеспечение

- Серверные и пользовательские операционные системы

Виды пентеста

По методу различают внутреннее и внешнее тестирование на проникновение.

- Первый вид заключается в том, что процесс происходит во внутренней среде заказчика, например, в роли внутреннего пользователя (внутренний нарушитель). Тестировщик имеет доступ к локальной сети организации. Работа может проводиться как локально, так и удалённо.

- Внешний пентест предполагает проведение процесса в роли «стороннего лица». Тестировщик не имеет доступа к системе. Он использует уязвимости и различные ошибки для проникновения внутрь сети.

Дополнительные типы тестирования на проникновение:

- Red Team

Моделирование кибератаки на организацию. Участвует 2 условные стороны противников red-team и blue-team. Первые – атакуют, вторые защищают. - Социальная инженерия

Один из способов несанкционированного получения конфиденциальной информации или склонения к определённым действиям путём обмана или психологического воздействия на сотрудников. - Пентест сайта/веб-приложения

Хакерская атака в целях выявления уязвимостей.

Программы для проведения пентеста (утилиты, инструменты)

В penetration test используются определенные утилиты (инструменты пентеста) для работы с уязвимостями систем, например:

- Metasploit — программа для предоставления информации об уязвимостях, помощи в создании характерных признаков вирусных программ для систем обнаружения вторжений (например, антивирусов), создания и тестирования атак на вычислительные системы.

- Nmap – утилита, предназначенная для настраиваемого сканирования IP-сетей с любым количеством объектов, определения состояния объектов сканируемой сети (портов и соответствующих им служб). Программа доступна в различных версиях для множества операционных систем.

- Nessus – инструмент для автоматизации проверки и обнаружения уязвимостей и брешей в защите информационных систем. Программа распространяется по General Public License, то есть, утилита имеет открытый исходный код.

- Kali Linux – дистрибутив с определенными настройками, приложениями и инструментами, предназначенный для этичного хакинга и тестирования на проникновение. Данная программа так же работает на нескольких платформах.

Примеры пентестинга (тест на проникновение)

Какие вопросы ставятся перед специалистами, методика тестирования на проникновение, как выглядит процесс тестирования? Расскажем об этом на примере тестирований, проведенных нашими экспертами:

Пример

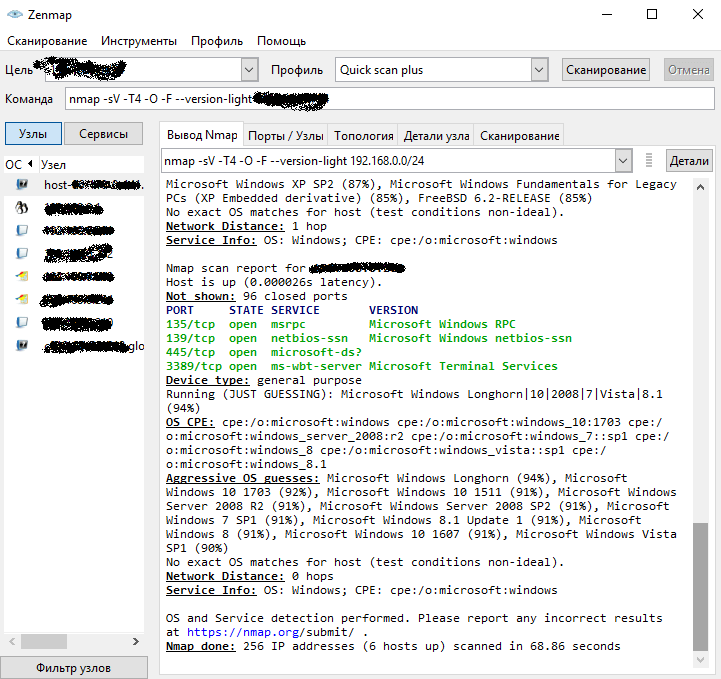

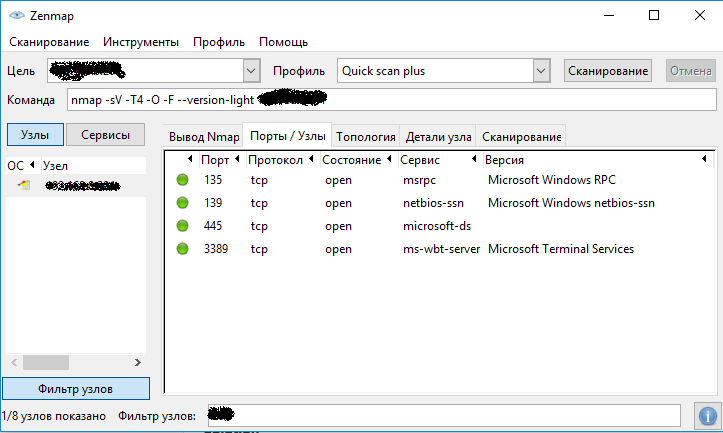

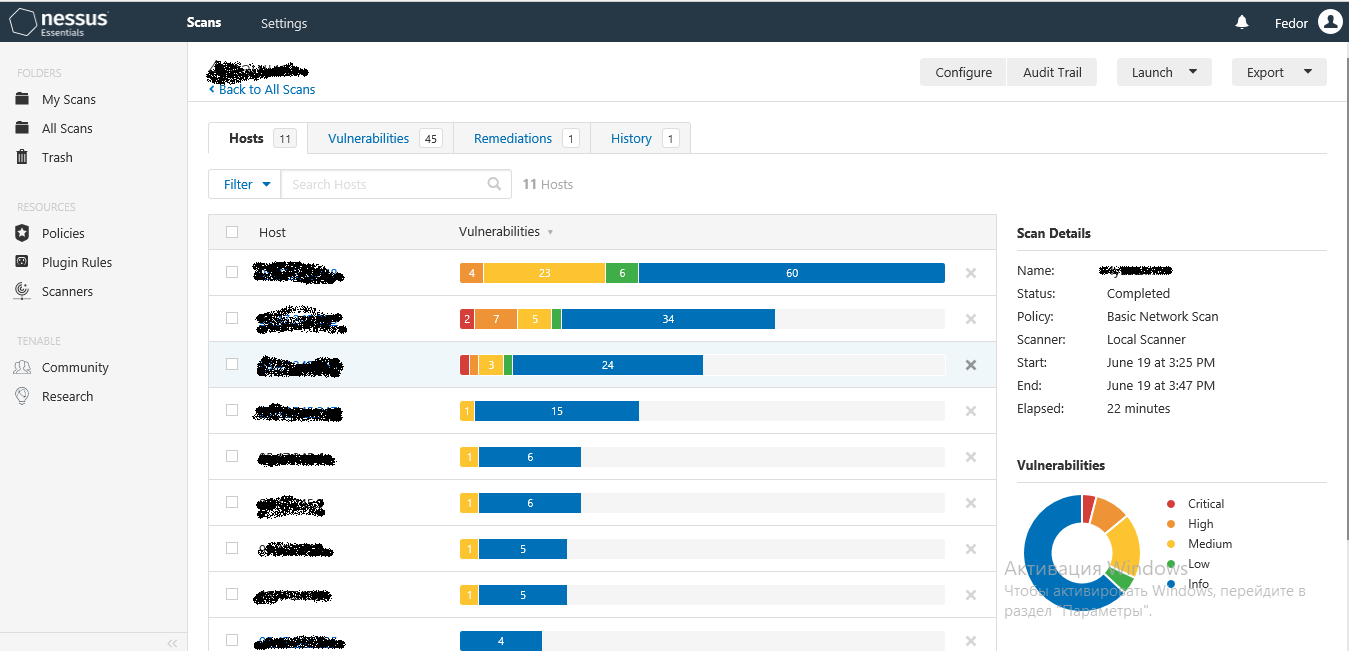

По заказу частной организации был заключен договор на проведение пентеста инфраструктуры вышеупомянутой организации. Исследование проводилось из офиса экспертного учреждения, использовался внешний IP-адрес. В ходе тестирования на первом этапе выявлялись используемые типы оборудования при помощи программного обеспечения Router Scan и NMap.

В процессе тестирования периметра компании были обнаружены серверы и программное обеспечение с уязвимыми компонентами, которые позволяют злоумышленнику реализовать атаки на получения несанкционированного доступа к серверам банка, информации клиентов и осуществить несанкционированное проникновение во внутреннюю сеть банка.

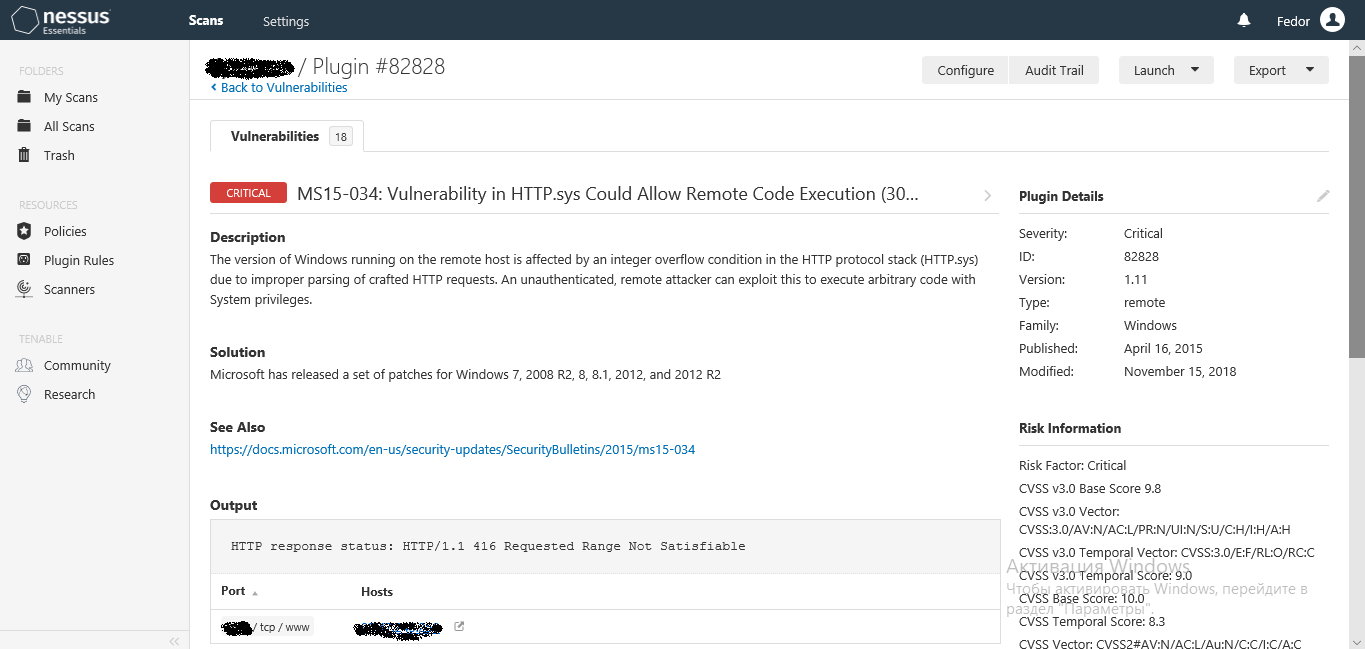

Установлено, что уязвимая версия Windows содержит определенный уязвимый компонент, который используется веб сервером, благодаря чему удаленный злоумышленник может выполнить удаленный код на сервере или вызвать отказ в обслуживании вышеуказанного сервера.

Дана рекомендация по установке обновлений безопасности Windows.

Пример

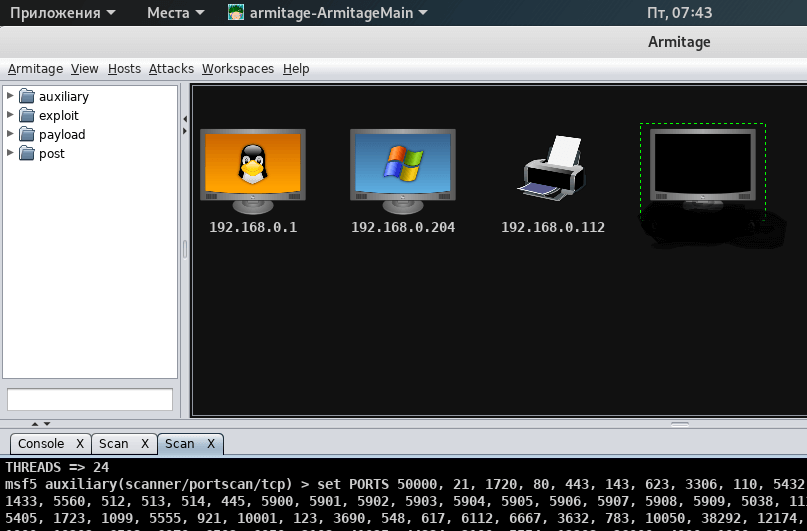

По заказу частной организации был заключен договор на проведение пентеста инфраструктуры вышеупомянутой организации. Исследование проводилось из офиса экспертного учреждения, использован внешний IP-адрес. В ходе тестирования на первом этапе выявлялись используемые типы оборудования при помощи программного обеспечения Router Scan и NMap. Исходя из полученной посредством сервиса WhoIs информации, резервный IP-адрес принадлежит пулу адресов провайдера, предоставляющего услуги организации – заказчику. Услуга для данного пула поставляется по стандарту ADSL. Данный стандарт связи является устаревшим и несет угрозу отказа в обслуживании. Однако, применение данного стандарта связи для резервного канала допустимо. На следующем этапе проведено сканирование средствами ZMap поочередно всех предоставленных адресов на наличие открытых портов для возможностей дальнейшего поиска уязвимостей. В результате анализа выявлен порт 9091, открытый по протоколу TCP. Иных открытых ресурсов не идентифицировано. Иные порты имеют статус closed, filtered либо open|filtered, что делает их дальнейшее применение в тестировании на проникновение нецелесообразным. Идентификация используемых сервисов на предоставленных заказчиком IP-адресах не выполнена, так как тестируемая инфраструктура носит закрытый характер. Для обеспечения полноты тестирования на проникновение и анализа уязвимостей, было применено средство Armitage и база данных уязвимостей Metasploit.

В ходе проверки уязвимостей на ресурсах Заказчика не выявлено.

Отчет как результат пентеста

Результатом проведенного теста на проникновение является отчет специалиста.

Форма и содержание отчета не регулируется на законодательном уровне, что указывает на то, что формат отчета определяется экспертом, его составляющим.

Обычно отчет содержит следующие данные:

- Данные об эксперте (экспертах), составившем отчет

- Дата начала и завершения производства работ

- Основание для производства исследования

- Предоставленные заказчиком ресурсы

- Использованные материалы и справочная литература

- Использованные программные и аппаратные средства

- Обстоятельства проведения работ

- Ход проведения работ (процесс пентестинга)

- Обнаруженные критические уязвимости

- Рекомендации по устранению критических уязвимостей

- Дополнительная информация и приложения к отчету (ссылки, расшифровки)

Если проводится тестирование на проникновение сайта, и он является основным защищаемым активом, то результат оформляется в соответствии с услугой пентест сайта.

Таким образом, по результатам проведения penetration test заказчик получает полную информацию об уязвимостях собственной информационной системы, а так же конкретные указания и рекомендации к устранению этих уязвимостей.

Книги по пентесту

Данная литература поможет поближе познакомиться с фундаментом пентеста как для начинающих (включая изучение дорожной карты пентестера), так и найти несколько тонкостей профессионалам.

- «Аудит безопасности информационных систем», Николай Скабцов

- «Информационная безопасность. Защита и нападение», А. А. Бирюков

- «Тестирование на проникновение с Kali Linux», Алексей Милосердов

- «Искусство тестирования на проникновение в сеть», Ройс Дэвис

Заключение

Тестирование на проникновение проводится с применением широкого списка специализированных программ и приложений (подбор паролей, поиск уязвимостей портов IP-сетей, обнаружение вредоносных программ) и охватывает большое количество пунктов проверки. Самые распространенные из них:

- Сбор информации (поиск данных о заказчике в открытых источниках, сбор данных о допусках сотрудников)

- Поиск технической базы (определение и сбор данных о существующих ресурсах, операционных системах, программном обеспечении и приложениях)

- Анализ уязвимостей и угроз (обнаружение уязвимостей в системах безопасности, приложениях и программном обеспечении с применением специализированных программ и утилит)

- Эксплуатация и обработка данных (на этом этапе происходит имитация реальной атаки злоумышленников для получения сведений об имеющихся уязвимостях с целью последующего анализа, а так же сбор данных о возможных сроках взлома системы и расчета экономических рисков)

- Формирование отчета (этап оформления полученной информации, составление рекомендаций и инструкций к устранению существующих уязвимостей)

Для чего же нужен pen test и как часто необходимо проводить тестирование?

Как мы уже упоминали выше по тексту, тест на проникновение дает наиболее полную картину о состоянии информационной безопасности на предприятии, позволяет выявить слабые и незащищенные места и вовремя принять меры по улучшению безопасности, дать понимание о текущей работе отделов, связанных с информационной безопасностью, дает план действий по устранению уязвимостей.

Многие специалисты по информационной безопасности рекомендуют проводить penetration test на регулярной основе, наилучшее решение – ежегодно (п. 3.2. положения Банка России от 17.04.2019 № 683-П).

Технологии информационной безопасности очень быстро устаревают, решение, оптимальное для предприятия заказчика на данный момент, не будет таковым через некоторое время.

Следует отметить, что специалиста для проведения пентеста лучше выбирать со стороны, это должен быть компетентный человек, незаинтересованный и беспристрастный.

Сотрудники службы безопасности организации – заказчика на эту роль не подходят, так как напрямую заинтересованы в результате и могут просто не обладать нужным уровнем знаний.

Эксперт со стороны, обладающий минимальными знаниями об архитектуре системы безопасности заказчика, с большей вероятностью обнаружит ее уязвимости.

Пентест сети — необходимый элемент обеспечения информационной безопасности для любой организации.

Важно!

В соответствии с Постановлением Правительства РФ от 3 февраля 2012 г. N 79 «О лицензировании деятельности по технической защите конфиденциальной информации» тестирование на проникновение является лицензируемым видом деятельности и проводить пентест имеют право только организации имеющие лицензию ФСТЭК на ТЗКИ.

Подписывайтесь на канал ИТ. Право. Безопасность в Telegram

Задать вопрос эксперту

Связанные услуги

Наши кейсы по теме

Исследование образов серверов с целью поиска следов сетевой атаки

Проблема: предположительно произведенная сетевая атака и ее последствия. Экспертам RTM Group нужно провести расследование, выявить цель и источник атаки, а также дать рекомендации по обеспечению ИБ.