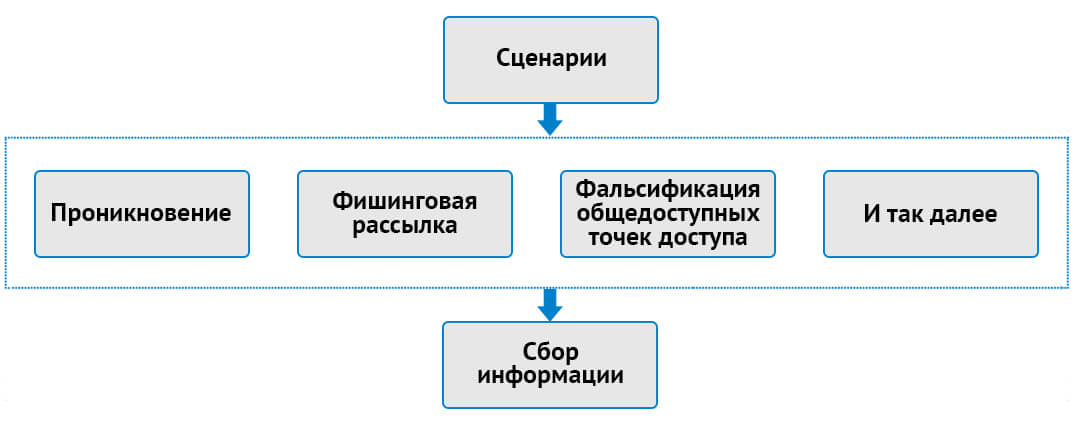

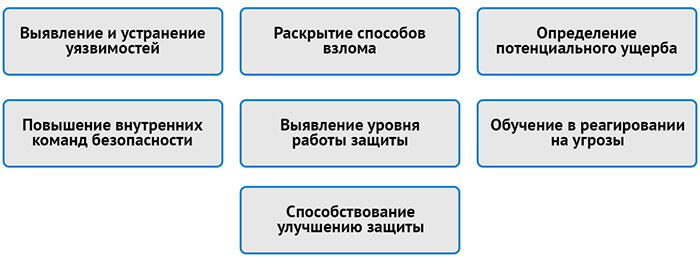

Проверка не только технических средств защиты, но и подготовленности вашего подразделения по противодействию вторжениям.

Мы предлагаем:

- Тестирование на проникновение по черному и белому ящикам (пентест);

- Комбинации с социальной инженерией;

- Внедрение сотрудников;

- Анализ мер по отражению кибератаки.

Почему мы:

- Опыт работ с системно-значимыми кредитными организациями;

- Команда из более чем 10 профессионалов с отрасли информационной безопасности;

- Гибкие сроки проведения работ.