Что подготовить к проверке Банка России по защите информации (информационной безопасности) в 2020 году?

Автор статьи:

Кобец Дмитрий Андреевич

Эксперт в сфере информационной безопасности

Информационная безопасность банков

Информационная безопасность в банковской сфере регулируется системой ее обеспечения, которая представляет собой достаточно сложную структуру. Так, в состав системы обеспечения информационной безопасности входит совокупность защитных мер и средств, процессы их эксплуатации, включая ресурсное и административное (организационное) обеспечение, равно как и создание, реализация, эксплуатация, мониторинг, анализ, поддержка и совершенствование этой системы.

Контроль деятельности Банка в рамках проверки также осуществляется по данным требованиям, а это огромное количество документов.

Но бывают ситуации, когда сроки подготовки к проверке не позволяют разработать, утвердить, ввести в действие и реализовать полный комплект документации и технических мер. Как быть в таких ситуациях?

В первую очередь необходимо определить минимальный перечень мероприятий, которые необходимо выполнить немедленно.

Остановимся подробнее на том, что нужно перепроверить в обязательном порядке.

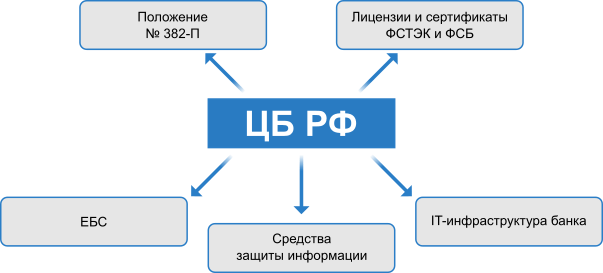

Проверка Банка России: выполнение каких требований проверяет ЦБ по защите информации?

На такой вопрос проще всего ответить – все требования. Но это вряд ли устроит руководителя подразделения информационной безопасности, который ожидает проверку через две недели. Тем не менее, нужно перечислить основные направления, которым придется уделить особое внимание:

- Положение Банка России № 382-П от 09.07.2012 г. Подробнее в статье «Оценка соответствия по 382-П»;

- Единая биометрическая система (большой набор критериев, начиная от регламентации работы с персональными данными и заканчивая эксплуатационной документацией). Подробнее в статье «Оценка соответствия ЕБС в банке»;

- Лицензирование и сертификация (ФСТЭК и ФСБ), а именно неизменность условий эксплуатации и соответствия лицензиям;

- Средства защиты информации, используемые банком, в том числе и средства криптографической защиты информации;

- ИТ-инфраструктура банка;

- Неизменность условий аттестата соответствия требованиям информационной безопасности при работе со сведениями, составляющими государственную тайну/конфиденциальную информацию (если таковые имеются).

Плановые проверки ЦБ: чек-лист для проведения самопроверки

Для того, чтобы не запутаться, не впасть в отчаянье, не паниковать и не совершать необдуманных действий, необходимо четко спланировать график проверки основных и критичных направлений, плановые даты проведения и оперативное устранение. В этом нам поможет чек-лист (или как говорят пилоты «контрольная карта, она же — карта обязательных проверок»).

Для того, чтобы не запутаться, не впасть в отчаянье, не паниковать и не совершать необдуманных действий, необходимо четко спланировать график проверки основных и критичных направлений, плановые даты проведения и оперативное устранение. В этом нам поможет чек-лист (или как говорят пилоты «контрольная карта, она же — карта обязательных проверок»).

1. Проверить актуальность документации имеющихся в подразделениях Информационной Безопасности, а также в подразделениях Информационных Технологий.

Имеются ли в Банке утвержденные, актуализированные должностные инструкции, положения о подразделениях, политика информационной безопасности Банка, приказы о назначении ответственных лиц, назначении Администраторов систем, назначении Администраторов Информационной безопасности, кадровые документы на сотрудников (приказы, трудовые договоры, дополнительные соглашения, различные соглашения и т.д.)?

2. Проверить актуальность схемы сети Банка с подробным указанием контуров, сегментов, оборудования и информационных потоков.

Схема сети должна быть в обязательном порядке максимально подробной и соответствовать действительному положению дел.

Схема сети должна быть, ибо без нее Вы не сможете владеть полной обстановкой и обеспечивать защиту информации в полном объеме, так как будет непонятно что и как защищать. Не будет лишним на схеме отразить расположение автоматизированных рабочих мест, серверов, межсетевых экранов, коммутационное оборудование, номера подсетей, а также различные средства защиты информации.

3. Проверить перечни объектов информационной инфраструктуры (в терминах 382-П) и средств защиты информации, а также лицензии, сертификаты и эксплуатационную документацию на них.

Данный пункт частично можно отнести к предыдущему пункту. Но если в Банке имеются больше двух-трех офисов, то отразить на одной схеме все элементы просто физически не получится.

Фактически должен быть актуальный перечень всех ИТ-систем, сервисов и оборудования Банка, включая средства защиты, в том числе средства криптографической защиты информации.

Обязательно описание в нормативных документах в соответствующем контексте, либо в определенных регламентах в части касающейся. Описание может быть небольшим: цели использования, решаемые задачи, функциональные особенности, периодичность проверки и внесение изменений. Особое внимание следует уделить таким системам, как: SIEM, DLP, Фрод-мониторинг.

4. Проверить наличие договоров с аутсорсерами, аудиторами и прочими подрядчиками по направлению ИБ.

Про данный пункт чек-листа очень часто забывают, но предоставить подтверждающие документы, что работы проводились, все-таки придется. Банк России должен удостовериться в том, что отчет по результатам оценки соответствия требованиям Положения 382-П или по тестированию на проникновение (пентесту), либо по другим различным критериям, не из воздуха появился и не был написан на коленке сотрудником подразделения информационной безопасности, а был выполнен проверяющей организацией, имеющей на это полномочия и соответствующие лицензии.

5. Проверить документы по управлению инцидентами информационной безопасности.

Как минимум Положение/Частную политику по менеджменту инцидентов информационной безопасности, регламенты (факты выявления, реагирования, заседания различных комиссий, комитетов, принятые решения, применение дисциплинарных взысканий в отношении виновных сотрудников и т.д.), актуальность инструкций для сотрудников, а также соответствующие приказы, журналы, формы отчетности по инцидентам (форма по ОКУД 0403203).

6. Проверить документацию по сегменту ЕБС и быть готовым давать разъяснения.

Если сегмент ЕБС не запущен в эксплуатацию, то требуется объяснить причины, подготовить план внедрения и, в целом, быть готовым дать исчерпывающие объяснения по теме. В обязательном порядке уметь ориентироваться в Методических рекомендациях Центрального Банка России от 02.02.2017 № 4-МР «О повышении внимания кредитных организаций к отдельным операциям клиентов» и Приказе Министерства цифрового развития, связи и массовых коммуникаций Российской Федерации (Минкомсвязи) от 25 июня 2018 г. № 321 «Об утверждении порядка обработки, включая сбор и хранение, параметров биометрических персональных данных в целях идентификации, порядка размещения и обновления биометрических персональных данных в единой биометрической системе, а также требований к информационным технологиям и техническим средствам, предназначенным для обработки биометрических персональных данных в целях проведения идентификации».

В случае, если сегмент ЕБС введен в эксплуатацию и функционирует, то необходимо проверить наличие всех регламентирующих документов по работе с ЕБС, они необходимы для прохождения аудита сегмента ЕБС по ГОСТ 57580.1-2017.

7. Подготовить лицензии ФСБ и ФСТЭК (при наличии) и быть готовым предоставить документацию, подготовленную в рамках соискателей лицензий.

8. Проверить наличие и актуальность перечня систем объектов информационной инфраструктуры, задействованных в переводе денежных средств, включая регламенты работы с ними и описание функциональных особенностей.

9. Проверить наличие договора по тестированию на проникновение и отчет по его результатам.

10. Подготовить план устранения недостатков и повышения оценки соответствия.

По результатам предыдущей оценки соответствия необходимо разработать План устранения недостатков, выявленных в ходе проведения оценки соответствия Положению Банка России 382-П и повышения оценки соответствия (если таковой План не разрабатывался). Отметить в нем те мероприятия, которые уже выполнены. При наличии такого Плана устранения недостатков регламентируется порядок принятия мер, направленных на совершенствование защиты информации при осуществлении переводов денежных средств, в случаях выявления недостатков при проведении оценки соответствия (п. 2.17. Положения 382-П).

В случае, если оценка соответствия оказалась ниже значения «0,5», то нужно быть готовым объяснить объективные причины и предоставить указанный выше План.

11. Подготовить пояснения по инцидентам, которые направлялись установленным порядком в Банк России, а также всю связанную документацию (материалы расследования, акты, протоколы, приказы, объяснительные, технические заключения и т.д.).

12. При наличии аттестата соответствия требованиям информационной безопасности при работе со сведениями, составляющими государственную тайну/конфиденциальную информацию, проверить наличие документации, а также условия эксплуатации в соответствии с требованиями соответствующих нормативных документов.

Данный перечень для самопроверки является минимальным и ни в коем случае не является достаточным. Однако для подготовки к проверке ЦБ по информационной безопасности будет полезен.

RTM Group всегда на связи, обращайтесь!

Дмитрий Кобец

Эксперт RTM Group

Подписывайтесь на канал ИТ. Право. Безопасность в Telegram