Мониторинг информационной безопасности

Содержание данной статьи проверено и подтверждено:

Музалевский Федор Александрович

Ведущий эксперт компьютерно-технического направления

Для чего необходим мониторинг информационной безопасности?

Во время своей работы практически все компании регулярно подвергаются угрозам, связанным с несанкционированным доступом к корпоративным информационным ресурсам.

Среди таких угроз наиболее часто встречающиеся – это атаки хакеров и распространение вредоносного ПО, однако риски информационной безопасности могут появляться и со стороны самих сотрудников. Низкий уровень компьютерной грамотности, устаревшее или уязвимое программное обеспечение, даже использование облачных сервисов или услуг сторонних IT-провайдеров могут нести угрозы, из которых самой серьезной является утечка или подмена коммерчески значимых данных.

Так как подобные риски являются сегодня широко распространенными, и полностью исключить их нельзя, большое значение приобретает оперативное выявление подобных угроз и быстрое реагирование на них. Реализовать это возможно, используя средства мониторинга информационной безопасности. Работая в непрерывном автоматическом режиме, данные средства значительно снижают шанс несанкционированных действий остаться незамеченными.

Мониторинг информационной безопасности представляет собой сбор, систематизирование и анализ сведений о состоянии корпоративной сети и поведении ее пользователей.

Основная цель такого анализа заключается в выявлении несанкционированных действий самих сотрудников или посторонних лиц, проникших в сеть. Современные системы мониторинга информационной безопасности позволяют обнаруживать такие действия и выдавать соответствующие уведомления, помогая тем самым своевременно пресекать риски.

Что такое мониторинг событий информационной безопасности (ИБ)?

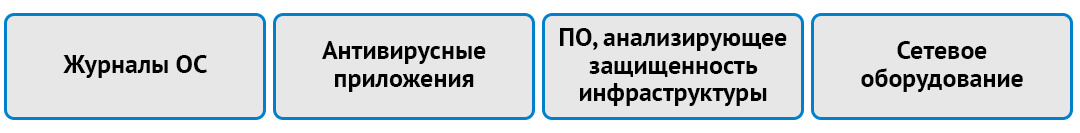

С технической точки зрения это процесс автоматизированной проверки всех событий безопасности, которые система получает из ряда источников. Такими источниками являются:

- журналы ОС,

- антивирусные приложения,

- ПО, анализирующее защищенность инфраструктуры,

- сетевое оборудование.

На сегодняшний день существует ряд решений для обеспечения постоянного отслеживания угроз. Любая система мониторинга событий информационной безопасности может быть отнесена к одной из следующих категорий:

- SIEM (Security Information and Event Management) – системы, которые отслеживают и анализируют события в режиме реального времени.

- UBA (User Behavioral Analytics) – системы, которые собирают данные о действиях сетевых пользователей с целью последующего анализа и выявления возможных угроз.

- UEBA (User and Entity Behavioral Analytics) – системы, позволяющие обнаруживать аномалии в действиях пользователей и работе самих корпоративных сетей.

- Решения, контролирующие эффективность сотрудников и отслеживающие внутри сети все их действия, которые касаются работы с корпоративными конфиденциальными данными.

- Системы поиска и выявления различного рода атак, ориентированные на улучшение общей защищенности корпоративной сети.

Что такое система мониторинга: основные компоненты систем мониторинга информационной безопасности

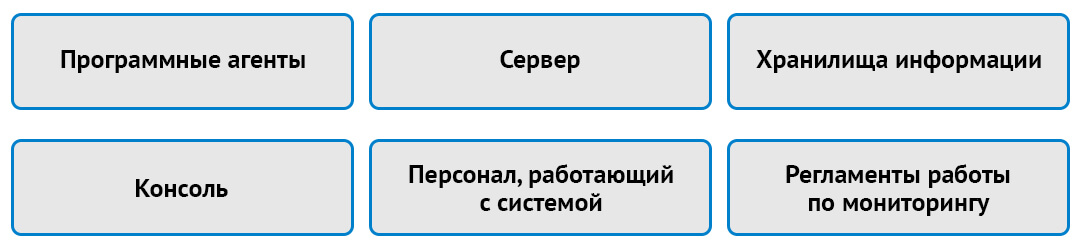

Системы данного класса, как правило, включают в себя следующие основные компоненты:

- программные агенты – их задача заключается в сборе данных, поступающих из различных источников,

- сервер – выполняет централизованный анализ поступившей информации, основываясь на тех правилах и политиках, которые были заданы ИБ-специалистом,

- хранилища информации – консолидируют данные обо всех событиях безопасности, поступающих из источников. Информация в хранилище может содержаться от нескольких дней до нескольких месяцев, в зависимости от размера самого хранилища и объемов поступающих данных,

- консоль – служит для управления параметрами обработки, просмотра журналов событий и обращения к хранилищу,

- персонал, работающий с системой,

- регламенты работы по мониторингу.

Настройка мониторинга инцидентов информационной безопасности.

Средства и системы мониторинга информационной безопасности

Для того, чтобы настроить мониторинг информационной безопасности средств и систем информатизации, необходимо определить ряд параметров:

- что должно рассматриваться в качестве инцидента ИБ,

- какие виды инцидентов присущи или могут быть присущи данной компании,

- какие события могут предварять каждый тип инцидента,

- какие источники могут производить инциденты,

- к каким рискам ведет каждый вид инцидента, и каков взаимный приоритет данных рисков.

В каждой компании определение этих параметров и настройка систем мониторинга индивидуальны. Выбор самой системы предполагает учет таких нюансов, как планируемое количество источников событий для обработки, возможности системы по анализу поступающих событий, функционал визуализации и детализации отчетов. Сегодня на рынке существует широкий выбор решений для мониторинга ИБ, как отечественных, так и зарубежных, среди которых – системы от Cisco, McAfee, Fortinet и др.

Для целей предотвращения угроз, выявляемых в ходе мониторинга, создается SOC (Security Operations Center – Центр по обеспечению безопасности). SOC представляет собой команду специалистов по инфобезопасности, основная задача которых – выявлять и предотвращать угрозы корпоративным данным.

Мониторинг состояния информационной безопасности дает возможность в автоматическом режиме анализировать работу IT-ресурсов компании, сетевых приложений, оборудования и веб-сервисов. Применение специализированных решений для мониторинга позволяет эффективно управлять рисками и обеспечивать соответствие всех систем корпоративным политикам информационной безопасности.

В тоже время некорректно настроенная, пусть и дорогая, система мониторинга ИБ не позволит снизить потери от негативных инцидентов ИБ. Поэтому рекомендуется проводить ее аудит не реже одного раза в год.

Подписывайтесь на канал ИТ. Право. Безопасность в Telegram