Описание

Полнофункциональная версия системы RuSIEM предназначена для сбора и анализа информации, а также обнаружения атак и различных аномалий в организации, проведения глубокого анализа и проактивного поиска угроз и быстрого реагирования на инциденты и их дальнейшего расследования. Система способна обнаруживать угрозу, когда обычные средства обнаружения по отдельности ее не видят, но ее можно обнаружить при детальном анализе и корреляции информации из различных источников

Полная версия системы предоставляет следующие функциональные возможности

- сбор с собственным агентом и пассивный прием событий

- нормализация событий с длительным хранением и быстрым поиском

- обогащение события метаинформацией, описывающей, о чем идет речь, в удобном для пользователя формате

- поиск событий без знания типов и состава событий на основе их симптомов

- приоритизация событий с помощью весов симптомов, включая суммарные веса

- корреляция по последовательным событиям (счетчик)

- корреляция, активируемая на основе различных типов событий

- агрегирование весов по объектной модели для обнаружения угроз без использования сигнатур

- ip, fqdn, md5/sha1 файл, url, проверка электронной почты с использованием угрозы IoC и уязвимостей

- встроенное управление инцидентами для реагирования на угрозы и их захвата

- автоматическое обновление продукта, правила корреляции, симптомов, IoC и уязвимостей;

- модель системного доступа на основе ролей

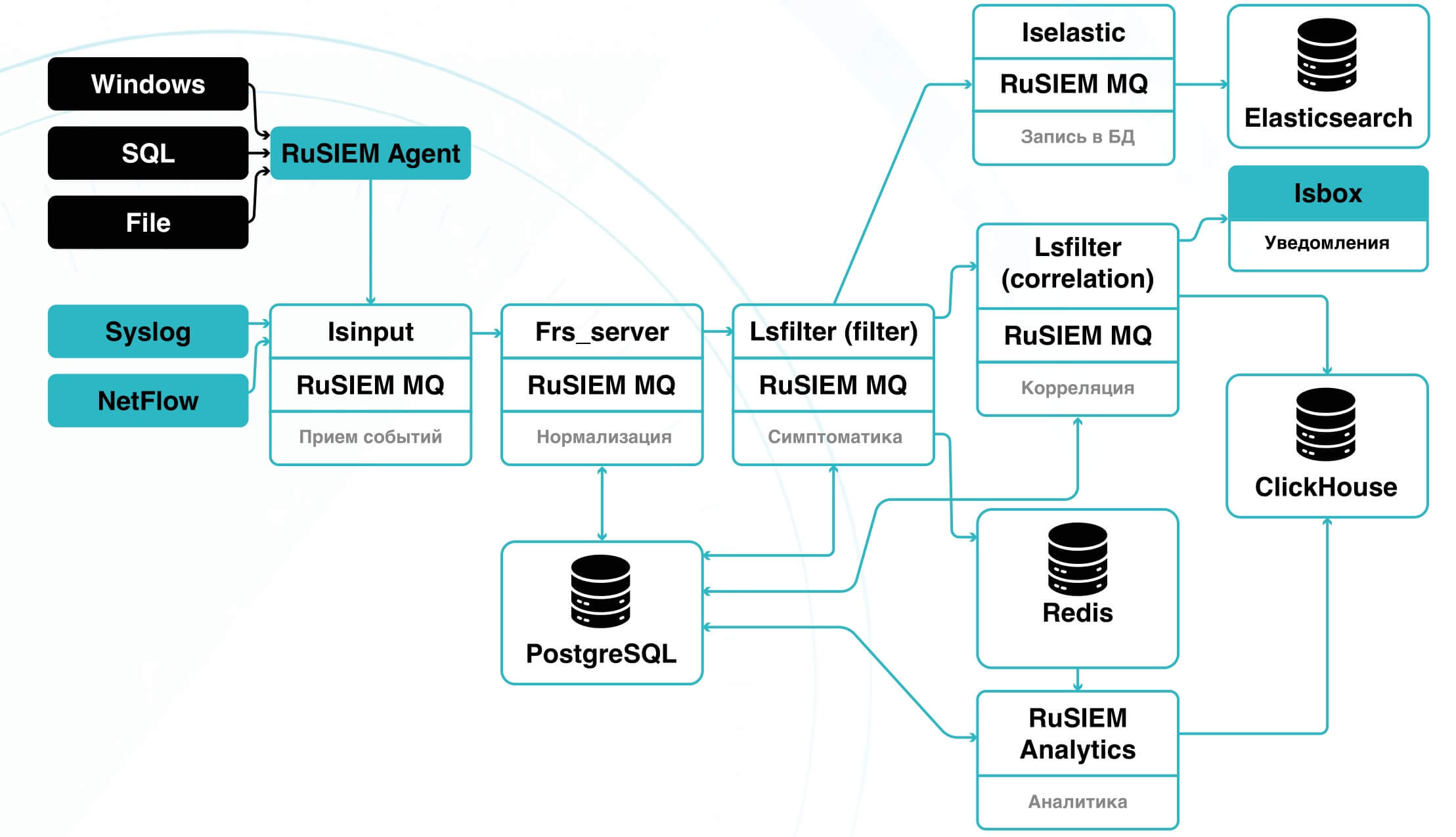

Архитектура RuSIEM

Система состоит из набора микросервисов, выполняющих специфические задачи

- RuSIEM Agent — отвечает за сбор событий из систем Windows, SQL-серверов и файловых журналов

- lsinput — отвечает за получение событий из различных источников (Syslog, NetFlow, RuSIEM Agent). Isinput получает события, ставит их в очередь и отправляет дальше по цепочке

- Frs_server — отвечает за нормализацию событий (разделение событий на поля на основе встроенных правил (по таксономии))

- Lsfilter (фильтр) — отвечает за симптоматическую функциональность (обогащение событий полезной информацией — добавление описания и критичности событий)

- lselastic — отвечает за запись событий в elasticsearch для дальнейшей работы с событиями (поиск, просмотр, анализ, отчеты, ретроспективный анализ)

- Lsfilter (корреляция) — отвечает за корреляцию событий по инцидентам, генерируемым системой в процессе работы (доступно в коммерческой версии)

- RuSIEM Analytics — отвечает за поиск аномалий (доступно в коммерческой версии, отдельная лицензия)

RuSIEM Analytics

Подсистема предоставляет функционал поведенческого анализа, осуществляющий сбор количественной статистики по значениям различных полей событий и генерацию инцидентов при обнаружении отклонений от собранной статистики

Поведенческий анализ предназначен для выявления на ранних стадиях инцидентов информационной безопасности, связанных с аномалиями в поведении пользователей или сущностей.

Модуль расширенной аналитики обеспечивает решение следующих сценариев

- превышение пороговых значений по параметру за час

- отклонение от поведения за прошедшие сутки

- превышение пороговых значений по параметру за сутки

- отклонение от поведения за аналогичный час прошедших суток

- отклонение от поведения за аналогичный час с привязкой к аналогичному дню недели за диапазон обучения

Модуль поведенческого анализа основан на машинном обучении и позволяет выдавать предположения об ожидаемом поведении сущностей и пользователей, основываясь на ранее собранных данных. В случае выявления отклонений от ожидаемого поведения модуль информирует о выявлении данной аномалии.

Поведенческий анализ использует события реального времени, не выполняя запросы в подсистеме хранения данных, благодаря чему снижается нагрузка на систему хранения. Дополнительно модуль поведенческого анализа позволяет отслеживать аутентификацию пользователей и предоставляет возможность генерации инцидентов при входе любого пользователя в любую систему-источник с 1Р-адреса, вход с которого ранее не осуществлялся данным пользователем, либо на хост, вход на который ранее не осуществлялся данным пользователем.

Функция поведенческого анализа также предоставляет возможность создания пользовательских сценариев входа и выхода.

RuSIEM Monitoring

Подсистема предоставляет функционал для отслеживания состояния объектов ИТ-инфраструктуры и выявления нарушений, связанных с изменением их статуса

Непрерывность — одно из основных требований бизнеса по отношению к ИТ и ИБ вне зависимости от масштабов и сферы деятельности организации. Киберустойчивость организации определяется как бесперебойным функционированием оборудования и информационных систем, так и защищенностью от хакерских атак. RuSIEM Monitoring:

- для ИТ — контроль состояния компонентов всей вычислительной инфраструктуры в реальном времени;

- для ИБ — выявление аномалий в функционировании оборудования и информационных систем, указывающих на вероятные действия внешних и внутренних злоумышленников.

Задачи

- мониторинг и устранение неполадок узлов ИТ-инфраструктуры, включая серверы, сетевое оборудование и рабочие станции

- мониторинг приложений, работающих в режиме реального времени для обеспечения бесперебойной работы

- мониторинг информационных систем и бизнес-критичных серверов

- улучшение процесса управления ИТ-инфраструктурой за счет упрощения выявления узких мест, пропускной способности и других потенциальных проблемных точек в сетевой среде

- удаленный и защищенный доступ к управлению ИТ-инфраструктурой и, как результат, снижение затрат

- простое и удобное администрирование рабочих станций пользователей и серверов, включая удаленные, что стало очень актуальным в нынешнее время

Преимущества

- мониторинг не требует установки агентов на сервера

- запуск системы в работу осуществляется за 10 минут: подключение к серверам и сетевому оборудованию в один клик

- удаленная поддержка: наличие внутренней системы HelpDesk с доменной авторизацией и подключение к пользователю в один клик из тикета

- одно решение для направлений ИТ и ИБ

- эффективно работает как самостоятельно, так и в связке с SIEM

RuSIEM IoC

Подсистема обеспечивает функционал для обнаружения попыток захвата корпоративных устройств хакерами

Подключить сервер, ПК или смартфон к зараженным узлам собственной сети, чтобы развивать атаку — любимая тактика злоумышленников. Понимайте намерения хакеров до того, как захват ими конкретных устройств приведет к ощутимым ИБ-последствиям. RuSIEM IoC укажет на возможность развития подобных инцидентов. Модуль подгружает в SIEM данные об IP-адресах, доменах, URL, хэшах вредоносного ПО. Как только система фиксирует в сетевом потоке или хостовой активности обращение к ресурсам из базы, она сообщает об этом оператору, указывая на то, какой именно элемент ИТ-инфраструктуры скомпрометирован и требует «лечения».

Преимущества

- анализирует данные из более чем 260 открытых источников

- сбор индикаторов происходит из социальных сетей (Telegram, Twitter), репозиториев Github,

- а также данных публичных TI-отчетов

- на текущий момент система насчитывает более 250 тысяч уникальных индикаторов в сутки, при этом 30 тысяч из которых имеют наивысший уровень опасности

- интеллектуальная нормализация, очистка, обогащение индикаторов

- определение степени опасности каждого индикатора на базе уникальной математической модели ранжирования

Какие угрозы можно выявлять с помощью использования IoC

- загрузка вредоносных файлов с зараженных ресурсов сети Интернет

- автоматические запросы с компьютеров к инфраструктуре злоумышленников

- обращение компонентов клиентской инфраструктуры на вредоносные узлы

- запросы и обращения с инфраструктуры злоумышленников либо зараженных узлов

- идентификация конкретного ВПО либо хакерской группировки

Как это работает

- автоматическая настройка без отвлечения ресурса ИБ-команды

- обновление раз в сутки для актуального статуса базы данных

- минимум ложных срабатываний за счет сроков истечения (TTL) для записей в списках индикаторов компрометации

- совместимость с индикаторами других поставщиков

- поддержка кастомных правил корреляции наряду с предустановленными

- работа с индикаторами регуляторов, например, ФинЦЕРТ