Изменения в 382-П вступившие в силу с 01.01.2020

Автор статьи:

Кобец Дмитрий Андреевич

Эксперт в сфере информационной безопасности В настоящее время огромное количество атак осуществляется на системы Интернет-банкинга, так как нет возможности контролировать каждого клиента, применяет ли он средства защиты от вредоносного кода или же нет. В качестве атак на системы Интернет-банкинга могут быть отнесены фишинговые атаки с подменой официального сайта или, например, установка трояна, который выполняет подмену реквизитов или формирует платежные поручения вместо клиента.

В настоящее время огромное количество атак осуществляется на системы Интернет-банкинга, так как нет возможности контролировать каждого клиента, применяет ли он средства защиты от вредоносного кода или же нет. В качестве атак на системы Интернет-банкинга могут быть отнесены фишинговые атаки с подменой официального сайта или, например, установка трояна, который выполняет подмену реквизитов или формирует платежные поручения вместо клиента.

Раздельные технологии для платежных поручений в 382-П

В связи с данной проблемой в 382-П вступило в силу требование по применению раздельных технологий для формирования платежных поручений и для их подтверждения.

«2.10.5. При осуществлении переводов денежных средств с использованием сети Интернет и размещении программного обеспечения, используемого клиентом при осуществлении переводов денежных средств, на средствах вычислительной техники, для которых оператором по переводу денежных средств не обеспечивается непосредственный контроль защиты информации от воздействия вредоносного кода, оператору по переводу денежных средств необходимо обеспечить реализацию технологических мер по использованию раздельных информационно-коммуникационных технологий для подготовки электронных сообщений, содержащих распоряжения клиента на перевод денежных средств, и передачи клиентами подтверждений об исполнении распоряжений на перевод денежных средств (далее — технологические меры по использованию раздельных технологий) и (или) реализовать ограничения по параметрам операций по осуществлению переводов денежных средств, определяемые договором оператора по переводу денежных средств с клиентом, а также обеспечить возможность установления указанных ограничений по инициативе клиента».

Данное требование говорит о том, что для подготовки электронных сообщений, содержащих распоряжения на перевод денежных средств, должна использоваться одна технология, а для передачи клиентами подтверждений об исполнении распоряжений на перевод денежных средств – другая, отличная от первой. Можно привести пример, допустим, клиент осуществляет формирование распоряжения на перевод денежных средств посредством web-браузера и протокола HTTPS. А подтверждение об исполнении распоряжений он будет направлять по SMS, что, будет являться уже другой технологией. Существует множество подходов разделения контуров создания и подтверждения электронных сообщений, однако, выполнение всех этих мер может привести к существенным неудобствам клиента. Однако регулятор допускает право выбора, для реализации данного требования, позволяя использовать раздельные технологии и установку ограничений по параметрам операций по осуществлению переводов денежных средств, либо одну из выше перечисленных мер.

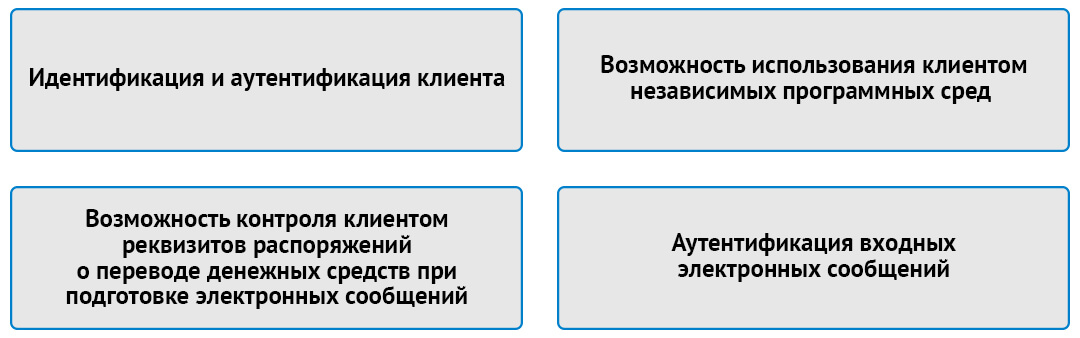

«2.10.6. Реализуемые оператором по переводу денежных средств технологические меры по использованию раздельных технологий должны обеспечивать:

- идентификацию и аутентификацию клиента при подготовке клиентом и при подтверждении клиентом электронных сообщений в соответствии с требованиями законодательства Российской Федерации;

- возможность использования клиентом независимых программных сред для подготовки и подтверждения электронных сообщений;

- возможность контроля клиентом реквизитов распоряжений о переводе денежных средств при подготовке электронных сообщений (пакета электронных сообщений) и их подтверждении;

- аутентификацию входных электронных сообщений (пакета электронных сообщений) путем использования и сравнения (сверки) аутентификационных данных, сформированных на основе информации о реквизитах распоряжений о переводе денежных средств при подготовке клиентом электронных сообщений (пакета электронных сообщений) и подтверждении клиентом электронных сообщений;

- удостоверение оператором по переводу денежных средств в праве клиента распоряжаться денежными средствами только в случае положительных результатов аутентификации входных электронных сообщений (пакета электронных сообщений).

В зависимости от параметров и статистики выполняемых операций, связанных с осуществлением переводов денежных средств, количества и характера выявленных инцидентов, связанных с нарушением требований к обеспечению защиты информации при осуществлении переводов денежных средств, реализуемые технологические меры по использованию раздельных технологий могут дополнительно обеспечивать:

- возможность выполнения подтверждения клиентом электронных сообщений вне операционной системы, используемой для подготовки электронных сообщений;

- установление временных ограничений на выполнение клиентом подтверждения электронных сообщений».

В частности, технологические меры по использованию раздельных технологий должны обеспечивать:

- идентификацию и аутентификацию клиента при подготовке клиентом распоряжений на перевод (применение логинов и паролей при применении Интернет-банкинга), а также при подтверждении клиентом электронных сообщений (в случае, если распоряжение подтверждается SMS-сообщением);

- возможность использования клиентом независимых программных сред для подготовки и подтверждения платежных поручений (т.е. клиент должен иметь возможность и право интегрировать ДБО в любую удобную для клиента программную среду. К примеру – 1С Бухгалтерия);

- возможность контроля клиентом реквизитов распоряжений о переводе денежных средств при подготовке электронных сообщений (клиент должен видеть куда и кому он отправляет поручение) и подтверждении клиентом электронных сообщений (то есть, должно приходить уведомление с реквизитами, которые получил банк, и соответственно должна осуществляться сверка со стороны клиента);

- аутентификацию входных электронных сообщений путем использования и сравнения аутентификационных данных, сформированных на основе информации о реквизитах распоряжений при подготовке и подтверждении переводов денежных средств (опять же, клиент должен осуществлять сверку для того, чтобы удостовериться, что он передает распоряжение именно банку, а не мошеннику).

Как показывает практика, даже аутентификация с помощью SMS-сообщений не является безопасной. Для обеспечения безопасности в Интернет-банкинге может применяться технология доверенных сред – это может быть организация доверенного окружения в устройстве клиента (например, смартфон) или создание собственного доверенного устройства для аутентификации и подтверждения распоряжений на переводы денежных средств (например, токен с экраном, где подпись осуществляется непосредственно на самом устройстве после показа на экране электронного документа с реквизитами). Однако применение таких устройств создает проблему, связанную с интеграцией токена с системой Интернет-банкинга.

Возвратимся к пункту 2.10.5 382-П. Поскольку в нем имеется союз «или», то возможна реализация компенсирующей меры, которая связана с ограничениями по параметрам операций по осуществлению переводов, в том числе, по инициативе клиента. То есть, клиент на основании заявления, например, должен иметь возможность установить ограничения из следующих предложенных:

«2.10.7. При реализации ограничений по параметрам операций по осуществлению переводов денежных средств могут применяться следующие ограничения:

- на максимальную сумму перевода денежных средств за одну операцию и (или) за определенный период времени;

- на перечень возможных получателей денежных средств;

- на временной период, в который могут быть совершены переводы денежных средств;

- на географическое местоположение устройств, с использованием которых может осуществляться подготовка и (или) подтверждение клиентом электронных сообщений;

- на перечень идентификаторов устройств, с использованием которых может осуществляться подготовка и (или) подтверждение клиентом электронных сообщений;

- на перечень предоставляемых услуг, связанных с осуществлением переводов денежных средств.

Оператор по переводу денежных средств может применить иные ограничения по параметрам операций по осуществлению переводов денежных средств».

Анализ уязвимостей по ОУД 4

Еще одним важным требованием, вступившим в силу, является использование сертифицированного ПО для осуществления переводов денежных средств или в отношении которого произведен анализ уязвимостей по требованиям к оценочному уровню доверия не ниже чем ОУД 4 в соответствии с требованиями ГОСТ Р ИСО/МЭК 15408-3-2013.

«2.5.5.1. Оператору по переводу денежных средств, оператору услуг платежной инфраструктуры на стадиях создания и эксплуатации объектов информационной инфраструктуры необходимо обеспечить: использование для осуществления переводов денежных средств прикладного программного обеспечения автоматизированных систем и приложений, сертифицированных в системе сертификации Федеральной службы по техническому и экспортному контролю на соответствие требованиям по безопасности информации, включая требования по анализу уязвимостей и контролю отсутствия недекларированных возможностей, в соответствии с законодательством Российской Федерации или в отношении которых проведен анализ уязвимостей по требованиям к оценочному уровню доверия не ниже чем ОУД 4 в соответствии с требованиями национального стандарта Российской Федерации ГОСТ Р ИСО/МЭК 15408-3-2013 «Национальный стандарт Российской Федерации. Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 3. Компоненты доверия к безопасности», утвержденного приказом Федерального агентства по техническому регулированию и метрологии от 8 ноября 2013 года N 1340-ст «Об утверждении национального стандарта» (М., ФГУП «Стандартинформ», 2014) (далее -ГОСТ Р ИСО/МЭК 15408-3-2013)»

Стоит отметить, что есть еще несколько документов, в которых отражено данное требование: Положение Банка России от 17.04.2019 г. 683-П «Об установлении обязательных для кредитных организаций требований к обеспечению защиты информации при осуществлении банковской деятельности в целях противодействия осуществлению переводов денежных средств без согласия клиента» и Положение Банка России 684-П «Об установлении обязательных для некредитных финансовых организаций требований к обеспечению защиты информации при осуществлении деятельности в сфере финансовых рынков в целях противодействия осуществлению незаконных финансовых операций».

Вариант с сертификацией выглядит не особо перспективным, так как вряд ли разработчики банковского ПО поспешат сертифицировать свои продукты (это долго, и сертифицируется только определенная сборка ПО). Указанный выше ГОСТ Р ИСО/МЭК 15408-3-2013 описывает меры доверия в отношении средств защиты информации. В состав мер доверия входит анализ уязвимостей, а требования к нему для ОУД 4 содержатся в компоненте доверия AVA_VAN.3. Для проведения анализа уязвимостей изучается документация на ПО и исходные коды, на основе которых осуществляется поиск новых уязвимостей.

Подписывайтесь на канал ИТ. Право. Безопасность в Telegram