Обеспечение защиты и безопасности объектов критической информационной инфраструктуры (КИИ)

Автор статьи:

Жилякова Анна Сергеевна

Эксперт в сфере информационной безопасностиЗащита объектов КИИ – требование 187-ФЗ

15 января 2013 года был опубликован Указ Президента Российской Федерации от № 31 «О создании государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации», а в июле 2017 г. был подписан Федеральный Закон от 26 июля 2017 г. № 187-ФЗ «О безопасности КИИ Российской Федерации», который вступил в силу с 1 января 2018 года, что послужило началом актуальной и глобальной работы по регулированию и контролю в направлении обеспечения безопасности объектов КИИ.

15 января 2013 года был опубликован Указ Президента Российской Федерации от № 31 «О создании государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации», а в июле 2017 г. был подписан Федеральный Закон от 26 июля 2017 г. № 187-ФЗ «О безопасности КИИ Российской Федерации», который вступил в силу с 1 января 2018 года, что послужило началом актуальной и глобальной работы по регулированию и контролю в направлении обеспечения безопасности объектов КИИ.

Что относится к КИИ?

Под критической информационной инфраструктурой (КИИ) понимаются информационные системы, информационно-телекоммуникационные сети, автоматизированные системы управления субъектов КИИ, а также сети электросвязи, используемые для организации их взаимодействия.

Субъектами КИИ являются компании, работающие в стратегически важных для государства областях.

К объектам КИИ относятся системы, которые на праве собственности, аренды или на ином законном основании принадлежат российской компании или ИП, и обеспечивают взаимодействие указанных выше систем или сетей.

В соответствии со 187-ФЗ всем вышеупомянутым субъектам КИИ необходимо провести категорирование объектов КИИ.

Значимые (по результатам категорирования) объекты требуется защищать, в соответствии с пп.1 п.3 ст.9 и ст. 11 187 – ФЗ.

Обеспечение безопасности КИИ (СОИБ КИИ)

После качественно проведённого категорирования объектов КИИ субъект КИИ приступает к построению системы обеспечения информационной безопасности КИИ (СОИБ КИИ) в соответствии с результатами категорирования и спецификой самого субъекта КИИ. Построение СОИБ КИИ состоит из:

- Проектирование СОИБ КИИ;

- Внедрение СОИБ КИИ, состоящее из двух параллельных процессов:

- Разработка и ввод в действие внутренней документации устанавливающие подходы, правила обеспечения ИБ в информационной инфраструктуре субъекта КИИ;

- Внедрение технических мер ЗИ.

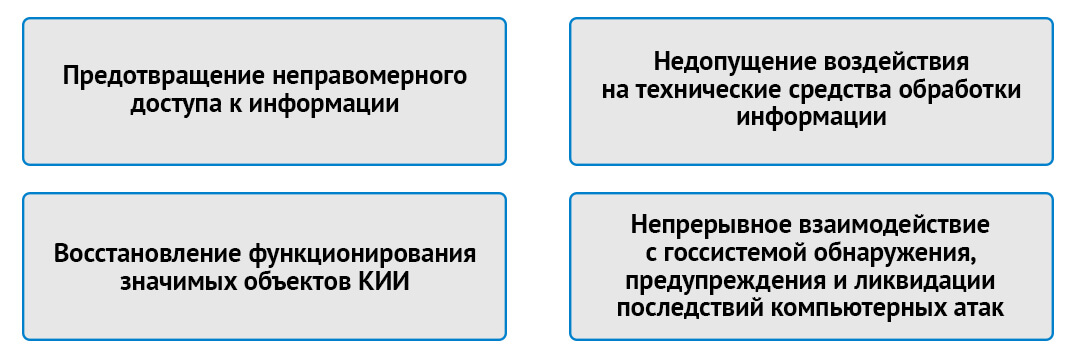

Система безопасности должна обеспечивать:

- уничтожение такой информации, ее модифицирование, блокирование, копирование, предоставление и распространение, а также иных неправомерных действий в отношении такой информации;

- недопущение воздействия на технические средства обработки информации, в результате которого может быть нарушено и (или) прекращено функционирование значимых объектов КИИ;

- восстановление функционирования значимых объектов КИИ, в том числе за счет создания и хранения резервных копий необходимой для этого информации;

- непрерывное взаимодействие с государственной системой обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации, которое осуществляется в соответствии со статьей 5 Федерального закона «О безопасности КИИ Российской Федерации».

При определении требований к обеспечению безопасности значимого объекта разрабатываются организационные и технические меры.

Организационные меры по обеспечению информационной безопасности

При внедрении организационных мер по обеспечению безопасности значимого объекта осуществляются:

- организация контроля физического доступа к значимому объекту;

- реализация правил разграничения доступа, регламентирующих права доступа субъектов доступа к объектам доступа, и введение ограничений на действия пользователей, а также на изменение условий эксплуатации, состава и конфигурации значимого объекта;

- проверка полноты и детальности описания в организационно-распорядительных документах по безопасности значимых объектов действий пользователей и администраторов значимого объекта по реализации организационных мер;

- отработка действий пользователей и администраторов значимого объекта по реализации мер по обеспечению безопасности значимого объекта.

Технические меры по обеспечению информационной безопасности

Технические меры по обеспечению безопасности в значимом объекте реализуются посредством использования программных программно-аппаратных средств, применяемых для обеспечения безопасности значимых объектов – средств защиты информации (в том числе встроенных в общесистемное, прикладное программное обеспечение).

При использовании в значимом объекте СЗИ должны быть сертифицированы на соответствие обязательным требованиям по безопасности информации, установленным нормативными правовыми актами, или требованиям, указанным в технических условиях (заданиях по безопасности).

В случае использования в значимом объекте сертифицированных на соответствие требованиям по безопасности информации средств защиты информации:

- в значимых объектах 1 категории применяются средства защиты информации не ниже 4 класса защиты, а также средства вычислительной техники не ниже 5 класса;

- в значимых объектах 2 категории применяются средства защиты информации не ниже 5 класса защиты, а также средства вычислительной техники не ниже 5 класса;

- в значимых объектах 3 категории применяются средства защиты информации 6 класса защиты, а также средства вычислительной техники не ниже 5 класса.

При этом в значимых объектах 1 категории значимости применяются сертифицированные средства защиты информации, соответствующие 4 или более высокому уровню доверия. В значимых объектах 2 категории значимости применяются сертифицированные средства защиты информации, соответствующие 5 или более высокому уровню доверия. В значимых объектах 3 категории значимости применяются сертифицированные средства защиты информации, соответствующие 6 или более высокому уровню доверия.

Классы защиты и уровни доверия определяются в соответствии с нормативными правовыми актами ФСТЭК России, изданными в соответствии с подпунктом 13.1 пункта 8 Положения о Федеральной службе по техническому и экспортному контролю, утвержденного Указом Президента Российской Федерации от 16 августа 2004 г. No 1085.

Таким образом, обеспечение безопасности значимого объекта достигается путем принятия в рамках подсистемы безопасности значимого объекта совокупности организационных и технических мер, направленных на нейтрализацию угроз безопасности информации.

Для минимизации рисков и угроз безопасности КИИ рекомендуется периодический аудит СОИБ. Аудит позволяет оценить текущую безопасность функционирования СОИБ, провести анализ рисков, связанных с возможностью осуществления угроз безопасности в отношении СОИБ и значимых объектов КИИ и сформировать новые механизмы для повышения эффективности СОИБ.

Согласно ст.12 187-ФЗ аудит безопасности КИИ осуществляется федеральным органом исполнительной власти в целях прогнозирования возможных угроз и выработки мер по повышению устойчивости и функционирования СОИБ. Также по данному вопросу субъект КИИ может привлекать стороннюю организацию для проведения периодического аудита СОИБ.

Атаки на критическую инфраструктуру

Реализация угроз может привести к прекращению или нарушению функционирования значимого объекта и обеспечивающего (управляемого, контролируемого) им процесса, а также нарушению безопасности обрабатываемой информации (нарушению доступности, целостности, конфиденциальности информации). Как следствие – существенные, федерально значимые, последствия для жизни и здоровья людей, экологии, экономики.

При неправомерном отношении или воздействии на значимые объекты КИИ и процессы, СОИБ фиксирует и реагирует на возникшие инциденты и стремится минимизировать последствия угроз безопасности.

Злоумышленники могут нарушить процессы работ КИИ Российской Федерации в организациях, например:

- с использованием вирусных программ для управления SCADA — систем (злоумышленник смог найти уязвимые места в системе безопасности и изменил настройки управления значимого объекта КИИ, что повлекло нарушение работы процессов АСУТП)

- нарушение целостности процессов объектов КИИ (сотрудник внёс изменения в код программного обеспечения значимого объекта КИИ, что повлекло нарушение передачи информации по информационно-телекоммуникационной сети).

Атаки могут совершать не только злоумышленники-хакеры. Разглашение сотрудниками субъектов КИИ сведений об объектах КИИ (даже просто перечень объектов, степень их значимости, последствия для объектов), либо неразрешенное изменение информации в них (отключение антивируса на сервере управления химическим реактором) – приравнивается к атаке.

Важно, что неправомерное воздействие на значимые объекты и процессы влечет за собой уголовную ответственность, содержащаяся в статье 274.1 «Неправомерное воздействие на критическую информационную инфраструктуру Российской Федерации». Таким образом, атаки на КИИ не только регулируются нормативными документами, но и караются в соответствии с уголовным кодексом.

Штрафы для субъектов критической информационной инфраструктуры

Подписывайтесь на канал ИТ. Право. Безопасность в Telegram

Задать вопрос эксперту

Связанные услуги

Наши кейсы по теме

Соблюдение правил категорирования для объектов КИИ

Заказчик остался недоволен замечаниями ФСТЭК касательно статуса объектов КИИ, находящихся в его владении. Эксперты RTM Group рассмотрели ситуацию.