Моделирование угроз на предприятии

Содержание данной статьи проверено и подтверждено:

Гончаров Андрей Михайлович

Юрист в области информационной безопасностиРассматривая требования законодательства по моделированию угроз и расчету рисков, многие задумываются о том, есть ли реальная необходимость в расчете показателей и угроз, и как эта бумажная работа поможет обеспечить реальную безопасность.

В этой статье Павел Шрамко, консультант по ИБ RTM Group, описывает особенности процессов моделирования угроз и расчета рисков, их взаимосвязи и рекомендации к их составлению. Данный материал может быть полезен тем, на кого распространяются требования к моделированию угроз (операторы ПДн, субъекты КИИ и т.д.) и оценка рисков (кредитные и некредитные финансовые организации).

Сбор информации для обеспечения безопасности

Качественная защита во многом зависит от результатов моделирования угроз и анализа рисков, поскольку в процессе происходит углубленное изучение уязвимых мест во внутренней инфраструктуре, а также производится расчет всевозможных сценариев и негативных последствий, инвентаризация активов.

Только после оценки рисков и на основании модели угроз должны выноситься стратегические решения по обеспечению информационной безопасности.

С точки зрения нормативного регулирования, модель угроз необходима для формального подтверждения отсутствия отдельных групп.

Пример

В модели угроз указывается, что в организации нет виртуальных серверов, беспроводных сетей, а значит ей не придется объяснять, почему были выбраны только определенные меры защиты и прочее.

Расчет рисков же показывает текущий уровень независимости бизнес-процессов от инцидентов ИБ. В любой системе расчета рисков должны определяться показатели, отражающие удовлетворительные границы уровня риска, выход за которые должен сигнализировать о необходимости модернизации. В таких случаях система менеджмента рисков опять же является формальным отражением всех внутренних процессов обеспечения ИБ и на ее основе могут приниматься дальнейшие решения.

Именно моделирование угроз, расчет рисков и дальнейшее проектирование закладывают надежную основу для функционирования всей системы в целом.

В случае, если моделирование угроз или анализ рисков выполнены некачественно, при функционировании систем могут возникать дополнительные инциденты.

Пример

На основании требований 716-П, все Банки должны производить оценку рисков ИБ и вносить значения риска в общую систему менеджмента риска. Из-за того, что расчет рисков ИБ включает в себя финансовый расчет, сотрудники ДИБ устанавливают такие значения на основании практического опыта (инцидентов) или интуитивно. Далее, из-за некорректных расчетов, система менеджмента риска не может адекватно реагировать на инциденты ИБ, что приводит к дополнительным издержкам на восстановление деятельности (например, если затраты на простой системы не были выделены вообще), а также требует дополнительных трудовых ресурсов на мониторинг уровня риска.

На практике и моделирование угроз, и расчет рисков часто производятся с минимальными требованиями к результатам, применяемым методикам и к процессу в общем. В таких случаях эффект будет лишь формальным, для соблюдения требований регуляторов.

Например, при моделировании угроз перебираются угрозы БДУ ФСТЭК, а затем определяется их актуальность. Когда речь идет о расчете рисков, сотрудники в лучшем случае рассматривают уже зарегистрированные издержки на покрытие инцидентов ИБ, а далее устанавливают контрольные значения на рассчитанной сумме.

Исследование собственных информационных систем – это первоначальный этап в любых проектных работах, некачественное исполнение которого может привести к снижению качества любых последующих действий.

Для того, чтобы развивать любое направление деятельности, необходимо досконально понимать его основы и процессы. Защита информации – не исключение.

МУ и расчета рисков необходимо, как минимум, составить перечни:

- Всех информационных ресурсов;

- Используемого программного обеспечения;

- Используемого оборудования;

- Используемых средств защиты;

- Технологий обработки и защиты информации.

Для полного исследования внутренних процессов обработки информации, помимо сотрудников отделов ИБ и ИТ, необходимо привлекать представителей производственных подразделений, которые непосредственно контролируют основные бизнес-процессы.

Их привлечение необходимо для определения:

- Всех бизнес-процессов компании;

- Уровня значимости каждого вида деятельности;

- Возможных негативных последствий, при реализации отдельных угроз;

- Уровня конфиденциальности информации.

Пример

В процессе сбора информации каждый сотрудник предоставляет данные в своей зоне ответственности. Если расчетом рисков занимается менеджер, не имеющий представления об информационных системах, то он может переоценить возможность возникновения отдельных угроз, однако сделает он это интуитивно и необоснованно. Если же расчет рисков будет производить сотрудник отдела ИБ, то в большинстве случаев он не сможет количественно оценить ущерб от последствий реализации какой-либо угрозы. Грамотный расчет таким образом зависит от совместных усилий.

На практике в состав элементов ИС включаются:

- АРМ;

- Сервера;

- Линии связи в ЛВС;

- Неконтролируемые линии связи;

- Сетевые сервисы;

- Те же элементы, но в виртуальной инфраструктуре.

На примере Банка бизнес-процессы могут выглядеть следующим образом:

- Основной процесс (Банковские услуги);

- Дополнительный процесс (услуги по мониторингу биржи или поиску акций);

- Вспомогательные процессы (технологическое обеспечение ИС);

- Кадровое производство;

- Партнерские соглашения и другие.

Моделирование угроз и расчет рисков информационной безопасности

Рассматривая два вида работ, отметим, что оба они имеют практически одинаковые исходные данные и схожие элементы исследования, однако отличаются результатами.

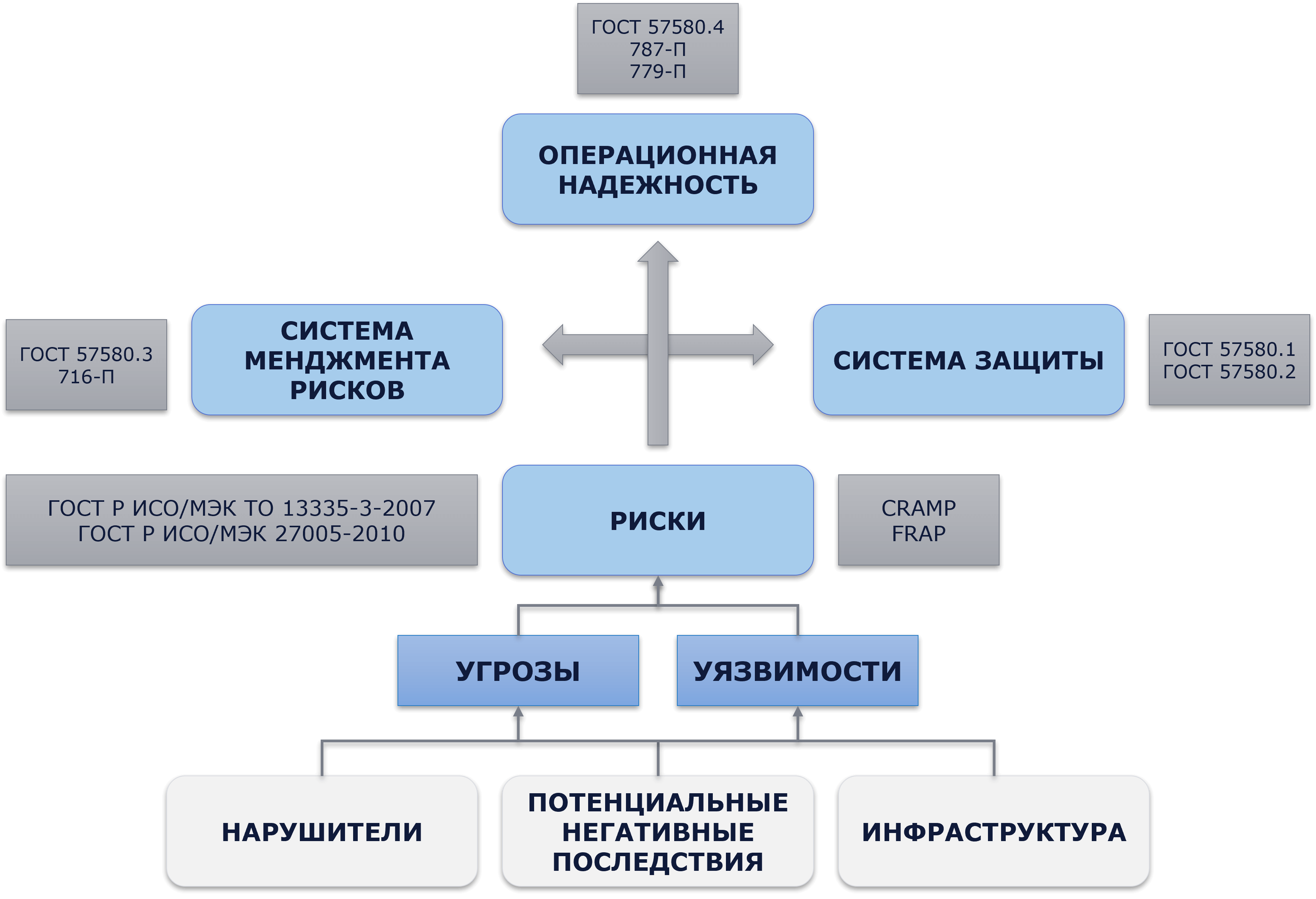

Общую структуру можно изобразить так:

Методика ФСТЭК от 5 февраля 2021 г. Проектная документация на ИС.

Для моделирования угроз в обязательном порядке необходимо использовать методику ФСТЭК от 5 февраля 2021 года. Для расчета рисков компании должны использоваться методики, отвечающие требованиям регуляторов.

Возможно применение собственных методик, международных и государственных стандартов, например:

- CRAMM;

- FRAP;

- OCTAVE;

- ГОСТ Р ИСО/МЭК ТО 13335-3-2007;

- ГОСТ Р ИСО/МЭК 27005-2010.

Пример

Модель угроз должна включать все элементы информационной инфраструктуры. В типовом Банке к таким элементам можно отнести АРМ, сервера, сетевое оборудование, принтеры и иные распространенные элементы. На предприятии к ним добавляются различные аппараты и станки, которые также имеют человеко-машинные интерфейсы. В сервисе доставки грузов могут добавиться автоматизированные конвейеры и постаматы. Все эти объекты информатизации обеспечивают автоматизацию многих процессов, а значит и являются источником ряда угроз информационной безопасности.

Являясь схожими процессами, моделирование угроз и расчет рисков имеют различную нормативную базу и предъявляемые к ним требования, что еще раз подчеркивает разницу их результатов.

Так, моделирование угроз производится по методике ФСТЭК от 5 февраля 2021 года с целью определения актуальных угроз при формировании проектной документации на ИС. И актуальные угрозы для них необходимо нейтрализовать вне зависимости от степени их критичности.

Расчет рисков же производится на основании:

- Требований центрального банка по операционной надежности.

- Внутренних требований по операционной надежности.

Итог разработки модели угроз – перечень актуальных угроз.

Итог анализа рисков ИБ – значения потенциального и реального ущерба.

Таким образом, модель угроз разрабатывается с целью определения именно перечня актуальных для инфраструктуры угроз, а расчет рисков производится с целью обеспечения непрерывности и надежности бизнес-процессов.

Это значит, что при моделировании угроз рассматриваются только группы негативных последствий с целью определения заинтересованных злоумышленников (например, простой ИС, невозможность предоставления услуг, утечка данных), но не их значимость для компании.

При расчете же рисков в основном рассматриваются именно числовые значения ущерба (включая затраты, время неоказания услуг, контрольные значения), вероятности возникновения отдельных инцидентов, а не их причины.

При расчете рисков ответственные сотрудники уже в меньшей степени оперируют технической информацией.

Пример

В компании есть автоматизированная система обработки платежей клиентов Банка. Согласно требованиям 152-ФЗ, для такой ИСПДн должны быть обозначены все актуальные угрозы, а в дальнейшем они должны быть нейтрализованы. С другой стороны, обработка платежей. Эта ИСПДн обеспечивает выполнение банковских процессов, а значит, в процессе расчета рисков она должна быть изучена как потенциальный источник убытков и инцидентов.

Таким образом:

- Если нейтрализовать большую часть угроз, то это не будет означать, что финансовая деятельность не будет прерываться по причине инцидентов ИБ и ИТ (однако вероятность будет снижена);

- Если уровень риска находится на уровне планируемого, то это не будет означать достаточную защиту инфраструктуры.

Из всего этого можно сделать следующий вывод: модель угроз не может показать, насколько компания защищена от кибер-атак в плане финансовой стабильности, а менеджмент риска не дает понимания фактического уровня защиты.

Несмотря на все различия процессов моделирования угроз и расчета рисков ИБ, стоит отметить, что модель угроз хронологически разрабатывается раньше, а лишь потом оцениваются риски ИБ.

В дополнение к этому модель угроз возможно использовать при определении значений уровня риска, т.к. она содержит полное описание информационных систем.

Пример

Для расчета уровня риска как минимум придется определить технологические процессы и задействованные в них элементы инфраструктуры. Для получения этой информации можно обратиться к модели угроз. Также в модели угроз должна содержаться информация о последствиях от реализации угроз для бизнес-процессов. Такие данные должны быть исследованы перед расчетом итоговых значений уровня риска и последствий о их реализации.

Качественный подход к модернизации ИС

Исследование внутренних процессов обработки и защиты информации необходимо для проведения всех дальнейших работ по модернизации.

Качественный подход в случае модернизации информационных систем предполагает инвентаризацию элементов инфраструктуры, экспертный анализ возможных угроз безопасности, расчет рисков возникновения инцидентов и расчет последствий таких инцидентов.

Только на основании таких расчетов и моделей могут быть запланированные качественные решения по модернизации. Все это означает, что любая организация обязана проводить подобные мероприятия и учитывать их результаты.

Можно определить следующую последовательность действий для построения защищенной системы:

- Проектирование информационной системы;

- Моделирование угроз;

- Проектирование системы защиты;

- Построение систем обработки и защиты;

- Эксплуатация и анализ рисков;

- Модернизация систем.

Хотя модель угроз и определяется как высокоуровневый документ, в котором не отражены конкретные решения по защите информации, она содержит исчерпывающую информацию, необходимую для всех дальнейших решений по обеспечению защиты, что делает ее жизненно необходимой. На основании модели угроз далее формируются проекты по внедрению СЗИ, технические проекты на системы защиты, а также может проводится расчет рисков.

Подписывайтесь на канал ИТ. Право. Безопасность в Telegram