Инцидент информационной безопасности

Автор статьи:

Царев Евгений Олегович

Эксперт в сфере информационной безопасностиИнцидент информационной безопасности (ИБ) — это?

Практически любая компания хоть раз сталкивалась с инцидентами в сфере информационной безопасности – это одно или несколько нежелательных/неожиданных событий, которые способствуют значительной вероятности компрометации бизнес-операций и создания серьезной угрозы ИБ. Классическими примерами считаются инциденты безопасности данных, кражи персональных данных пользователей, искажение инфоактивов и различные нарушения требований законодательства.

Событие информационной безопасности — это?

Понятия «инцидент ИБ» и «событие ИБ» имеют немного различное трактование. ГОСТ Р ИСО/МЭК ТО 18044-2007 дает следующее определение событию информационной безопасности: идентифицированное появление определенного состояния системы, сервиса или сети, указывающего на возможное нарушение политики ИБ или отказ защитных мер, или возникновение неизвестной ранее ситуации, которая может иметь отношение к безопасности.

Компьютерный инцидент — это?

Компьютерный инцидент – это подвид инцидентов ИБ, который подразумевает под собой факт нарушения или приостановления функционирования какого-либо информационного ресурса, а также нарушение безопасности информации, которая подвергается обработке в данном информационном ресурсе.

Классификация инцидентов информационной безопасности

Инциденты информационной безопасности (ИБ) представлены десятками событий, объединенных в классификацию и делящихся по нескольким признакам:

- По уровню тяжести для профессиональной деятельности компании.

- По вероятному возникновению рецидива – повторное «заражение».

- По типам угроз.

- По нарушенным свойствам ИБ.

- По преднамеренности возникновения.

- По уровню информационной инфраструктуры.

- По сложности выявления.

- По сложности устранения и т.д.

Виды инцидентов ИБ

Нормативные документы области информационной безопасности делят инциденты ИБ на следующие виды:

- сбой ПО/отказ в функционировании технических средств;

- нарушение политики ИБ;

- несанкционированный доступ;

- ошибки субъектов доступа;

- заражение вредоносным кодом;

- нарушение мер защиты;

- и т.д.

Инциденты ИБ: примеры

Инциденты могут быть случайными или умышленными, вызванными в области информационной безопасности техническими или иными средствами. Предугадать последствия влияния на всю систему сложно. Это может быть: раскрытие или изменение украденной информации, нанесение ущерба активам компании или их полное хищение и т.д.

Основные примеры:

- Отказ в обслуживании. Большая категория, включающая события, которые приводят системы, сети или серверы к неспособности функционировать с прежними показателями и параметрами. Чаще всего проявляются, если пользователи в процессе авторизации получают отказ доступа. В данной группе инцидентов информационной безопасности (ИБ) выделяют несколько типов, создаваемых компьютерными и иными ресурсами: истощение и полное уничтожение ресурсов. Наиболее распространенные примеры: единовременный запуск сразу нескольких сеансов в рамках одной системы, передача данных в запрещенном формате в попытках вызвать различные нарушения или свести на «нет» их нормальную работу и т.д.

- Сбор информации. Предусматриваются действия, связанные с установлением возможных, наиболее явных целей атаки и получением сведений о соответствующих сервисах. Инциденты в этой категории предполагают выполнение разведывательных мероприятий, чтобы выявить: наличие цели и ее потенциальные уязвимости. Распространенные примеры атак с использованием технических устройств – сброс записей DNS, отправление сообщений-тестов по «левым» координатам для поиска функционирующей системы, исследование объекта для идентификации, анализ открытых портов на протокол передачи файлов и т.д.

- Несанкционированный доступ. Это остальные инциденты, которые не подходят под параметры вышеперечисленных категорий. Сюда входят несанкционированные попытки получения доступа к системе или ее неправильное использование. Типичные примеры – извлечение внутренних файлов с паролями, атаки переполнения буфера с целью получения привилегированного доступа к сети, использование уязвимостей протокола для перехвата важной информации, разрушение устройств физической защиты с последующим завладением данных и т.д.

Видов и примеров самых разных инцидентов информационной безопасности (ИБ) гораздо больше. Важно вовремя отреагировать и принять меры.

Выявление и реагирование на инциденты информационной безопасности

Выявление и реагирование – это важные процедуры, направленные на борьбу с инцидентами в сфере информационной безопасности (ИБ). Во время них проявляются определенные уязвимости системы, обнаруживаются все следы атак и возможных вторжений. Осуществляется проверка механизмов защиты и т.д.

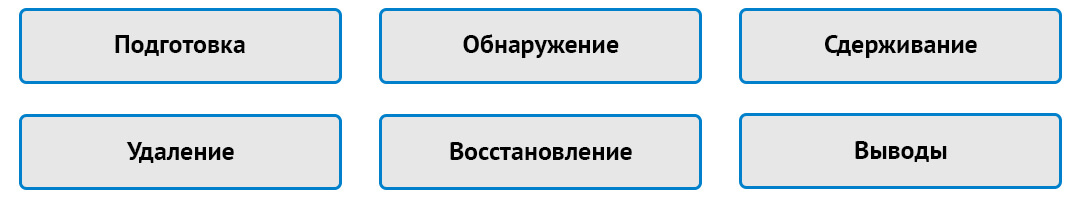

Расследование компьютерных инцидентов информационной безопасности и реагирование на них (независимо от вида) требует примера профессиональной политики — участия команды опытных специалистов, которые осуществят целый комплекс мероприятий, состоящий из нескольких последовательных шагов:

- Подготовка. Когда инцидент уже произошел, от специалистов требуются максимально выверенные и оперативные действия. Важна тщательная подготовка. Обеспечивается защита информационной системы. Сотрудники организации и пользователи информируются о необходимости обеспечения мер безопасности.

- Обнаружение. Сотрудники организации или сторонние специалисты выясняют, относится ли найденное в системе, сети или сервере событие инцидентом или нет. Применяются различные аналитические средства, потоки данных об угрозах, публичные отчеты и остальные информационные источники, которые могут помочь.

- Сдерживание. Специалисты осуществляют идентификацию скомпрометированных компьютеров. Настраивают систему безопасности таким образом, чтобы «заражение» не распространялось дальше. Происходит перенастройка, чтобы ИС могла и дальше работать без зараженных объектов.

- Удаление. Основная цель этапа – приведение зараженной информационной системы в первоначальное состояние. Специалисты удаляют вредоносное программное обеспечение, а также другие объекты, которые остались после заражения.

- Восстановление. «Обезвреженные» системы постепенно вводятся в основную рабочую сеть. Сотрудники, ответственные за ИБ, продолжают и дальше следить за их состоянием. Это нужно, чтобы удостовериться в полной ликвидации угрозы.

- Выводы. Специалисты осуществляют анализ проведенных мероприятий. В структуру программного обеспечения вносятся отдельные коррективы. Формируется список рекомендаций для профилактики в будущем подобных атак, а также ускоренного реагирования на них, если «заражение» все-таки произошло.

Подписывайтесь на канал ИТ. Право. Безопасность в Telegram

Задать вопрос эксперту

Связанные услуги

Наши кейсы по теме

Предотвращение утечек информации в высокотехнологичной компании

Компания-разработчик высокотехнологичного оборудования обратилась в RTM Group с просьбой создать механизмы, позволяющие остановить регулярные утечки информации. До момента обращения сотрудниками компании было зафиксировано 5 фактов утечки информации (сведения о клиентах, сведения о заключаемых контрактах, технологии производства).